Port-Security Yapıladırması

Port Security, birden fazla bilgisayar veya cihazların bulunduğu networklerde 2. katman bazında MAC adresi düzeyinde güvenliği üst seviyelere taşımak amacıyla geliştirilmiş bir yapılandırmadır. Bir swtichin herhangi bir portuna kaç tane bilgisayar bağanabileceğini ve bu bilgisayarların hangi MAC adreslerine sahip olduğunu belirtiriz, bunların dışındaki cihazların bu porttan networke erişimi engellenir. Bu şekilde dışarıdan gelen cihazların networke dahil olması engellenir.

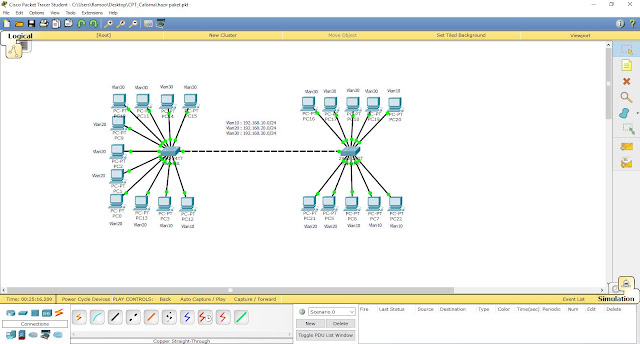

Bu yapılandırmayı Cisco Packet Tracer üzerinde göstereceğim.

Elimizde bu şekilde küçük bir network var. Bu networkte SwitchA ya bağlı 4 adet bilgisayar var ve bu bilgisayarlar bizim güvenli bilgisayarlarımız. Bunların dışında ağımıza herhangi bir bilgisayarın erişmesini istemiyoruz, bunu sağlamak için port-security yapılandırmasını uygulayacağız.

Bu resimde gördüğünüz gibi öncelikle " interface range fastEthernet 0/1 - 4 " komutuyla config-if-range moduna düşüyoruz. Daha sonra " switchport mode access " komutuyla bu seçtiğimiz portların erişim portu olduğunu belirtiyoruz.

Burada yazdığımız " swtichport port-security maximum 1 " komutu ile her porta kaç farklı bilgisayarın erişim sağlayabileceğini belirmiş oluyoruz. Ben her porta 1 adet bilgisayarın erişim sağlayabilmesini istediğim için 1 yazdım, 1 - 132 arasında bilgisayarın erişim sağlamasına izin verebiliriz.

Bu resimde gördüğümüz " switchport port-security mac-address " komutunda ise switche bağlanmasına izin verilecek bilgisayarın MAC adresi bilgisini nasıl alınacagını belirtiyoruz. Resimde gördüğünüz gibi komutun sonuna "?" yazdığımda manuel olarak MAC adresini girebileceğim veya " sticky " komutunu seçerek şuan bağlı olan bilgisayarın MAC adresini dinamic olarak alacağı bilgisini görüyoruz. Büyük networklerde her bilgisayarın MAC edresini manuel olarak girmek çok uzun süreceği için " sticky " komutu seçilerek dinamik olarak MAC adreslerinin kaydedilmesi sağlanır. Bende " sticky " komutunu ekleyerek dinamik olarak MAC adreslerini kaydedilmesini sağladım.

Yukarıda ki resimde gördüğünüz gibi " switchport port-security violation " komutunu kullanarak ethernet kablosunun ortama getirilen farklı bir bilgisayara takıldığında portun durumunun ne olacağını belirtiyoruz. Burada " protect " seçeneği porta gelen bağlantı isteğinin iptal edilmesini ve bağlantıyı engellemesini sağlıyor, " restrict " seçeneği protect komutu ile aynı işlemi yapıyor ve bu işlemin loglarının tutulmasını sağlıyor, " shutdown " seçeneği ise portun down duruma düşürülmesini sağlıyor yani port tamamen kapatılıyor. Bu " shutdown " seçeneği çok tercih edilmez bunun sebebi ise portun tamamen kapatılıyor olmasıdır, port kapatıldığında bizim güvenli bilgisayarımız ağa bağlanmak istese bile port kapalı olduğu için bağlantıyı sağlayamayacaktır. Bağlantının sağlanabilmesi için switch üzerinden portun tekrar up duruma getirilmesi gerekir. Burada en çok tercih edilen seçenek " restrict " seçeneğidir, ağımıza erişmek isteyen bilgisayarın bilgilerini logladığı için bizim bunu daha sonra kontrol ettiğimizde hangi bilgisayarların ağımıza erişmek istediğini görebiliriz. Bunun tercih edilmesindeki asıl sebep ise portun tamamen kapatılmıyor olmasıdır sadece bağlantı engellenir ve porta güvenli bilgisayar tekrar takıldığında port MAC adresini kontrol eder ve bağlantıya izin verir.

Son olarak da " switchport port-securty " komutunu girerek port-security yapılandırmasını aktif hale getiriyoruz. Burası önemlidir, bu komutu girmezsek yapılandırmamız havada kalır çalışmaz, bu komutla yapılandırmayı aktif hale getirmemiz gerekiyor.

Port-security tarafında yapılandırmamız bu kadar.

Yukarıdaki resimde gördüğümüz " show port-security " komutula genel yapılandırma hakkında bilgi alabiliriz.

Yukarıdaki resimde gördüğünüz " show port-security address " komutu ile portlara kaydedilen güvenli bilgisayarların MAC adreslerini görebiliriz.

Yukarıdaki resimde ise " port-security interface fastEthernet 0/1 " komutuyla FastEthernet 0/1 portunda yapılandırılmış detaylı port-security bilgilerini görmekteyiz.

Yukarıdaki resimde gördüğünüz gibi ortama bir Laptop cihazı geldi ve switchin fastEthernet 0/1 portuna bağlanmak istedi. Bu durumda switch üzerinde neler oldu bakalım.

Resimde gördüğünüz " Security Violation Count " değeri " 8 " oldu, bunun sebebi ise bağlanmaya çalışan Laptop' un sürekli bağlantı isteği göndermesi ve port-securiynin bunu sürekli engellemesidir. Bu değer Laptop ağa bağlanmak istediği sürece artacaktır.

Birde Laptop üzerinden bakalım.

Gördüğünüz gibi Laptop' un DHCP Serverinden IP alması engellenmiş ve cihaz hiçbir şekilde ağa dahil olamiyor.

Port security yapılandırması network güvenliği açısından önem arz eden bir konudur. Birkaç kısa komutlarla kolaylıkla yapılandırabilirsiniz. Bu yapılandırmayla ağınızı fiziksel olarak 2. katman bazında koruma altına alabilirsiniz.

Yorumlar

Yorum Gönder